ABOUT ME

Mein Name ist Hz-36 und ich bin ein leidenschaftlicher Hacker und Cybersecurity-Experte. Schon seit ich acht Jahre alt war und meinen ersten Computer mit Windows XP bekommen habe, bin ich von der Welt der Hardware und Software fasziniert.

Meine Hacking-Karriere begann, als ich zwischen 14 und 15 Jahren meine Schul-PCs gehackt habe. Ich war so begeistert von diesem Erfolg, dass ich ein Tutorial darüber schrieb, das ich sogar irgendwann aus Spaß veröffentlichen werde.

Im Laufe der Jahre habe ich meine Fähigkeiten weiterentwickelt und begann mit dem Coden von Webseiten und der Programmierung von php für Warenkorbsysteme, Loginsysteme und vieles mehr. Später erlernte ich auch die Meisterung von Programmen wie Photoshop und anderen nützlichen Tools.

Darüber hinaus vertiefte ich meine Programmierkenntnisse und begann mit dem Schreiben von eigenen Programmen mit C++ und Python. Insbesondere mit Python schrieb ich eigene kleine aber feine Programme wie Blackjack Card Reading oder Penetration-Test-Programme, sowohl mit als auch ohne GUI.

Ich bin stolz darauf, ein Teil der Hackergemeinschaft zu sein und meine Fähigkeiten zu nutzen, um die Sicherheit im Internet zu verbessern. In diesem Blog werde ich meine Erkenntnisse, Tipps und Tricks und meine Erfahrungen teilen, um anderen Enthusiasten und Neulingen in der IT-Sicherheitsbranche zu helfen, ihre Fähigkeiten zu verbessern und sich weiterzuentwickeln. Ich hoffe, dass meine Beiträge und mein Engagement für die Sicherheit im Internet auch andere dazu motivieren werden, sich für dieses wichtige Thema zu engagieren und ihren Beitrag zur Schaffung einer sichereren Online-Umgebung zu leisten. Zusammen können wir eine starke und engagierte Hackergemeinschaft bilden, die dazu beiträgt, das Internet für alle sicherer zu machen.

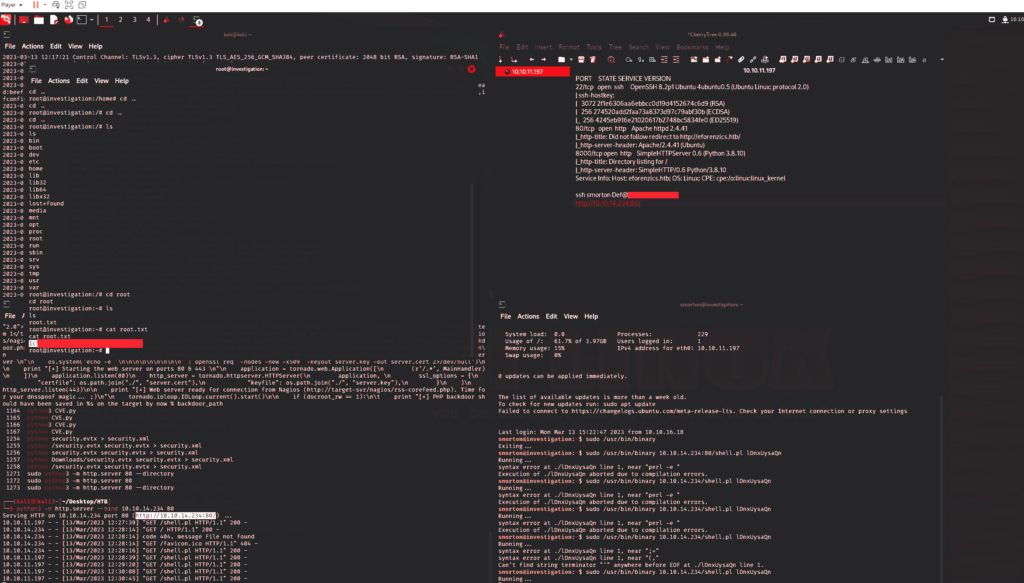

Capture The Flags

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

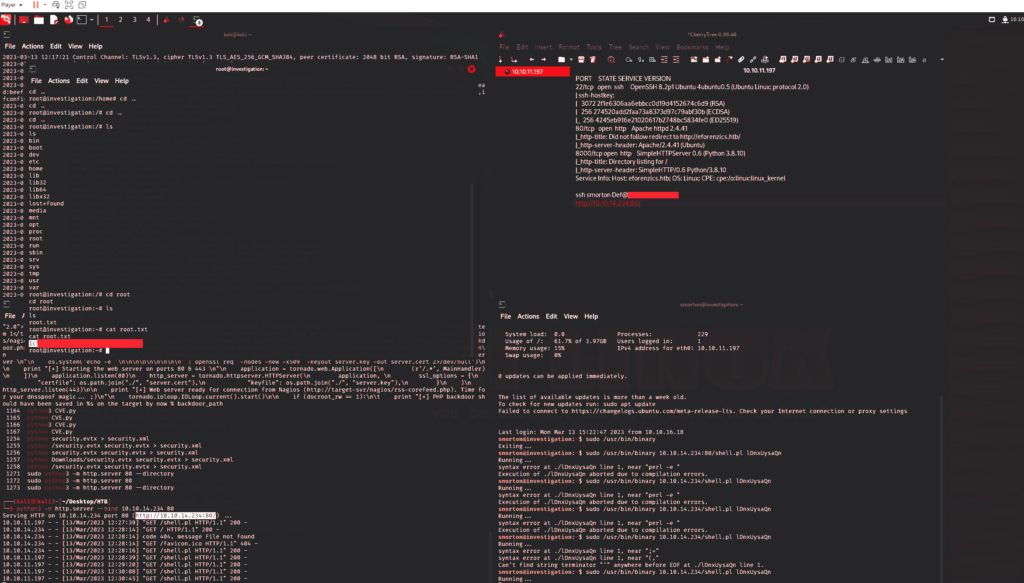

Penetration Testing

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

Malware Developement

Malware-Entwicklung ist ein Thema, das kontrovers diskutiert wird, da sie oft mit illegalen und unmoralischen Aktivitäten in Verbindung gebracht wird. Allerdings ist es wichtig zu betonen, dass es legale und ethische Gründe für die Entwicklung von Malware gibt, wie zum Beispiel Penetrationstests und Sicherheitsüberprüfungen.

Penetrationstests und Sicherheitsüberprüfungen sind wichtige Maßnahmen, um die Sicherheit von Systemen und Netzwerken zu gewährleisten. Dabei wird eine Vielzahl von Techniken und Tools eingesetzt, um Schwachstellen aufzudecken und zu beheben. Eine dieser Techniken ist die Entwicklung von Malware, um die Reaktion des Systems auf bösartigen Code zu testen.

Allerdings ist es wichtig zu beachten, dass die Entwicklung von Malware nur in einer kontrollierten Umgebung durchgeführt werden sollte und nur von erfahrenen und qualifizierten Personen. Das Entwickeln von Malware für böswillige Zwecke ist illegal und kann erhebliche Schäden für Benutzer und das Internet verursachen. Die Verbreitung von Malware kann dazu führen, dass persönliche Daten gestohlen werden, Systeme lahmgelegt werden oder gar ganze Netzwerke beeinträchtigt werden.

Die Verwendung von Malware für Penetrationstests oder Sicherheitsüberprüfungen muss daher von speziell geschulten Personen durchgeführt werden, die über die notwendige Erfahrung und Kenntnisse verfügen. Dabei sollten auch ethische Grundsätze beachtet werden, um sicherzustellen, dass keine Schäden verursacht werden.

Exploit Developement

Exploits sind im Grunde genommen Programme, die Schwachstellen in Software ausnutzen, um unbefugten Zugriff auf Systeme zu erlangen oder schädlichen Code auszuführen. Durch die Entwicklung von Exploits können IT-Sicherheitsprofis Schwachstellen in Software aufdecken und beheben, bevor Angreifer sie ausnutzen können. Die Identifizierung und Behebung von Schwachstellen ist ein wichtiger Bestandteil der IT-Sicherheit, um die Integrität, Vertraulichkeit und Verfügbarkeit von Systemen und Daten zu gewährleisten.

Exploit-Entwicklung erfordert jedoch nicht nur ein tiefes Verständnis für Software und Computersysteme, sondern auch ein hohes Maß an Fachwissen und Erfahrung in der IT-Sicherheit. Es erfordert ein gewisses Maß an Kreativität und Fähigkeit, komplexe Probleme zu lösen. Die Entwicklung von Exploits erfordert auch eine genaue Kenntnis der Schwachstellen, die ausgenutzt werden sollen, sowie der Architektur und des Verhaltens der betroffenen Software.

Obwohl Exploits in der IT-Sicherheitsbranche oft als Werkzeug zur Identifizierung und Behebung von Schwachstellen eingesetzt werden, können sie auch von Angreifern verwendet werden, um unbefugten Zugriff auf Systeme zu erlangen oder schädlichen Code auszuführen. Die Kenntnis von Exploits und Schwachstellen ist daher ein wichtiger Faktor für Unternehmen und Organisationen, um ihre IT-Sicherheitsmaßnahmen zu verbessern und sich gegen mögliche Angriffe zu schützen.

Um die Risiken von Exploits und Schwachstellen zu minimieren, ist es wichtig, dass Unternehmen und Organisationen ihre Systeme und Software regelmäßig aktualisieren und patchen. Auch die Schulung von Mitarbeitern in Sachen IT-Sicherheit sowie die Implementierung von Sicherheitsrichtlinien und -prozessen können dazu beitragen, Schwachstellen und Exploits zu minimieren.